Cómo destruir al mundo con técnicas hacking [VIDEO]

Miguel Guerra León

Asesor dedicado a la Seguridad Informática, Hacking, TIC y Marketing Corporativo.Todo ser humano ha imaginado con tener el súper poder de controlar las cosas a distancia. El hacking está logrando manipular o tener el control de sistemas industriales y médicos de los que dependen muchas personas. Conoce los sistemas industriales y el peligro que se corre si son atacados.

En la demostración no se modificó nada, ni se manipuló la información. Además se reportó el error en la exposición. Cabe señalar que son máquinas que han quedado expuestas por mala configuración y, aunque parezcan ocultos, están en manos de cualquier persona que luego puede aplicar técnicas hacking.

Los dispositivos que se han filtrado a nivel público pueden hallase con distintas técnicas. Las máquinas filtradas se encuentran en hoteles, clubes, grifos, fábricas, plantas hidroeléctricas, petroleras, eléctricas, clínicas, hospitales y laboratorios. Todos son controlados con sistemas Scada (Supervisión, Control y Adquisición de Datos).

¿Y si realizan un ataque a una empresa o persona?

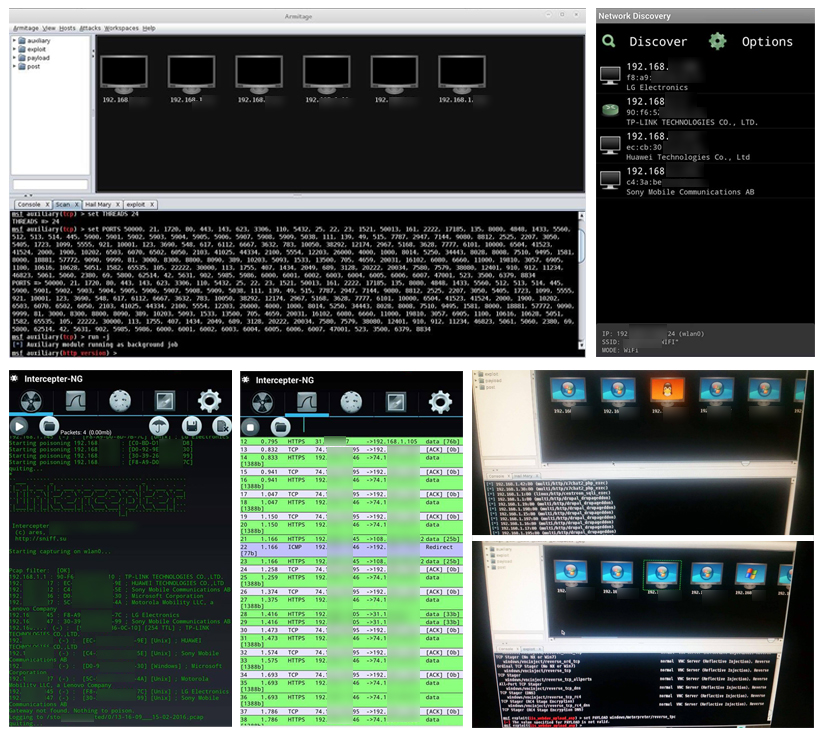

La realidad puede ir más lejos que la ficción. Coloquemos dos escenarios: Atacar a un paciente, un centro comercial o una institución. Para ello el hacker necesita ingresar a la red del establecimiento. Lo más sencillo sería intentar acceder por la wifi, infectar una máquina o tener a una persona adentro con acceso remoto. Para esto existen métodos sencillos y técnicas más complejas, todo dependerá del objetivo.

Luego de ingresar a la red, se escanea la conexión para identificar qué dispositivos están conectados. Posteriormente lanzar ataques para tomar control de una máquina u objetivo que otorgue privilegios de administrador.

¿Cómo podrían atacar?

- Activar la alarma de un Centro Comercial.

- Modificar los valores de la caldera de una piscina.

- Cambiar los valores de configuración del sistema.

- Activar o apagar el dispositivo de su función.

- Acceder a la información.

- Monitorear o visualizar en tiempo real.

- Manipular la interfaz.

- Sabotear la planta de una planta estatal o fábrica privada.

- Desconfigurar un dispositivo médico.

- Alterar una planta masiva

Con estas posibilidades, no sería complicado que alguien actúe de forma inadecuada, por ello, ahora que está en ascenso el IoT (Internet de las cosas), y soluciones a nivel empresarial o industrial, se debe reparar en la seguridad, en especial si existen servicios que estén conectados en laboratorios médicos, plantas nucleares, hidroeléctricas, fábricas, refinerías, etcétera. Veamos unos ejemplos en distintas partes del planeta, ninguno pertenece a Perú:

Consultas & asesorías

www.elhackerbueno.com

///////////////////////////////////////////////////////////////////////////////////////////////////////////

Disclaimer:

El autor no se responsabiliza de las opiniones vertidas en los comentarios. Este artículo no pretende ser un manual, ni vulnera la seguridad de ninguna persona o empresa. Los usuarios asumirán su responsabilidad frente a cualquier daño o perjuicio que cometan.

///////////////////////////////////////////////////////////////////////////////////////////////////////////

Más procrastinación