Con estos tips tendrás cuidado con Pokémon GO

Miguel Guerra León

Asesor dedicado a la Seguridad Informática, Hacking, TIC y Marketing Corporativo.Y por fin llegó Pokémon GO a Perú. La semana pasada, antes que llegue a Perú hicimos un experimento social con Pokémon Go. Muchos deben observar a personas por las calles intentado cazar Pokémon, algunos hasta se sacan selfies con las criaturas. Esos comportamientos tan entretenidos, para mi solo denotan un punto muy frágil si alguien busca atacar a los maestros Pokémon. Para evitar peligros toma nota.

He visto la aplicación instalada en la mayoría de smartphones. Sin embargo, personalmente prefiero no instalarla. Te muestro un detalle de qué cosas deberías saber al momento de usar Pokémon GO:

Servicios alternativos

En el último post se mencionó herramientas como “Pokémon Visión” o “PokéDetector” para capturar Pokémon. Estos servicios nacen para crear mejores experiencias y en especial, porque PokemonGo no se lanzó a nivel mundial, y cuando personas de otros paises empezaron a notar la felicidad de otros, empezaron a crear aplicaciones para tener acceso al juego así este no estuviera activo en su país.

Esto ha sido aprovechado por cibercriminales que crearon servicios y paginas falsas para acceder a las cuentas de quienes querían utilizar aplicaciones online milagrosas. Incluso yo recree un experimento social en el desfile de gran Parada Militar que mostraba Pokémon donde no existían, y donde muchos usuarios y medios reportaron el incidente como algo extraño.

Observa qué aplicación se descarga de Pokémon Go

Existen muchas aplicaciones (extensión APK), que son falsas, clones creados para robar información, o aún peor, infectar al dispositivo para lograr tener control de toda la información.

El problema de datos y el querer ahorrar

Los usuarios obviamente querrán acceder a redes Wifi para jugar sin gastar sus datos, esto se vuelve un punto débil que sería aprovechado para crear un punto Wifi falso. Pueden colocar una conexión con acceso púbico, para que haya usuarios que se conecten. Asimismo, crear un Wifi con el mismo nombre de una red pública, por ejemplo de un parque. Los dispositivos que anteriormente se han conectado a él, al notar el mismo nombre de Red, se conectarán automáticamente. Y con ello, se podrá interceptar todo el tráfico, es decir, claves, conversaciones, paginas vistas, archivos de imagen, video y audio. Y muchas cosas más.

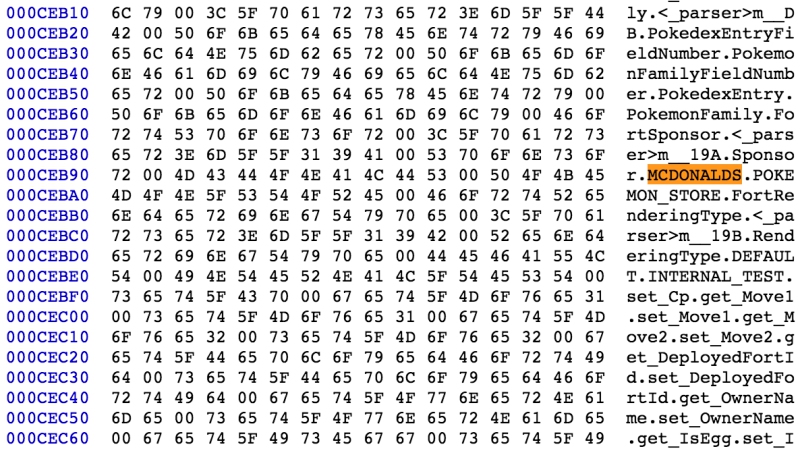

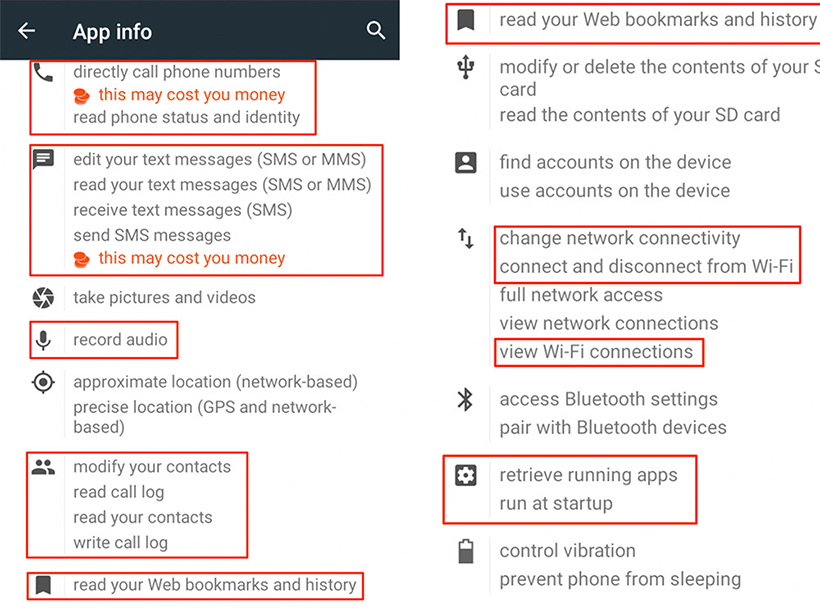

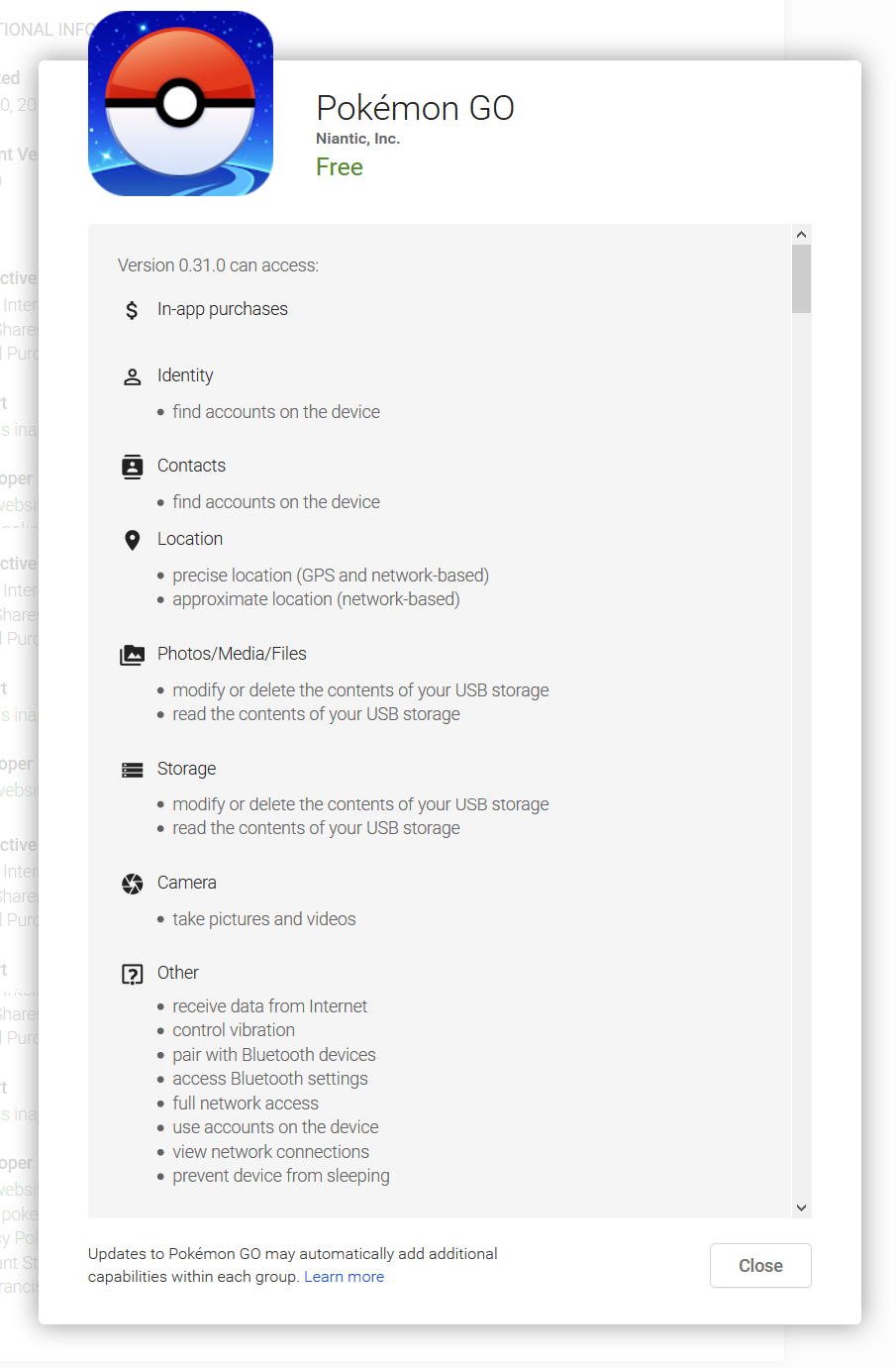

Los accesos al sistema

Al ser instalado, a Pokémon GO se le da permiso para acceder al sistema, tiene acceso a la cámara, la ubicación, mapas, redes, contactos, documentos, historial de búsquedas, mapas e historial de navegación. Aunque muchos de sus permisos han sido restringidos por críticas de los usuarios.

Los agentes del orden y militares deberian evitarla

Los agentes del orden y militares deberian evitarla

Al tener acceso a temas como la cámara, activos y ubicación, es riesgoso porque en cualquier momento podrían hallar alguna vulnerabilidad. Por ello, ejércitos como Israel han prohibido a su milicia tener dicha aplicación. Para evitar casos como el que contamos hace meses a soldados rusos. Observa aquí.

Hacia donde te lleva el juego y no tu voluntad

Pokémon Go tiene la finalidad de ir tras las criaturas para ser capturadas y así volverte un maestro Pokémon. Es posible que en ciertos lugares, que son pokeparadas o gimnasios, los delincuentes se organicen para esperar a jóvenes para asaltarlos, como ya antes ha sucedido en otros países, en donde hasta han ocurrido accidentes y tiroteos. Además, claro, hay lugares donde uno no debe entrar, como en una comisaría, el jardín del vecino u otro sitio peligroso.

Consultas & asesorías

www.elhackerbueno.com

///////////////////////////////////////////////////////////////////////////////////////////////////////////

Disclaimer:

El autor no se responsabiliza de las opiniones vertidas en los comentarios. Este artículo no pretende ser un manual, ni vulnera la seguridad de ninguna persona o empresa. Los usuarios asumirán su responsabilidad frente a cualquier daño o perjuicio que cometan.

///////////////////////////////////////////////////////////////////////////////////////////////////////////

Más procrastinación